Im Elementor-Website-Builder-Plugin wurde eine Sicherheitslücke mit hohem Schweregrad entdeckt, die es einem Angreifer ermöglichen könnte, Dateien auf den Website-Server hochzuladen und auszuführen. Die Sicherheitslücke liegt in der Funktion zum Hochladen von Vorlagen.

Elementor: Uneingeschränktes Hochladen von Dateien mit gefährlicher Sicherheitslücke

Der Website-Builder Elementor ist ein beliebtes WordPress-Plugin mit über 5 Millionen Installationen. Die Beliebtheit beruht auf der einfach zu verwendenden Drag-and-Drop-Funktionalität zum Erstellen professionell aussehender Websites.

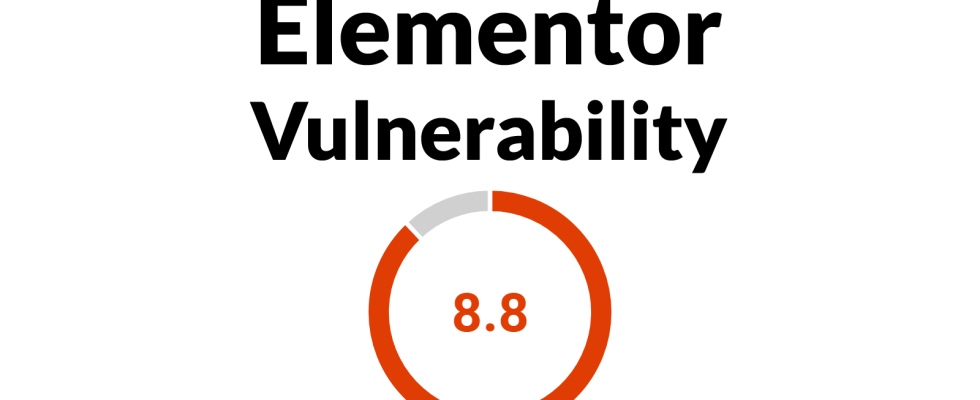

Die in Elementor entdeckte Schwachstelle wird mit 8,8/10 bewertet und soll Websites, die Elementor verwenden, für eine Remotecodeausführung öffnen, wodurch ein Angreifer die betroffene Website im Wesentlichen kontrollieren und verschiedene Befehle ausführen kann.

Die Art der Schwachstelle wird als „uneingeschränktes Hochladen einer Datei mit gefährlichem Typ“ beschrieben. Bei dieser Art von Sicherheitslücke handelt es sich um einen Exploit, bei dem ein Angreifer schädliche Dateien hochladen kann, die es ihm wiederum ermöglichen, Befehle auf dem betroffenen Website-Server auszuführen.

Diese Art von Problem wird im Allgemeinen folgendermaßen beschrieben:

„Das Produkt ermöglicht es dem Angreifer, gefährliche Dateien hochzuladen oder zu übertragen, die automatisch in der Produktumgebung verarbeitet werden können.“

Wordfence beschreibt diese spezifische Sicherheitslücke:

„Das Elementor Website Builder …-Plugin für WordPress ist in allen Versionen bis einschließlich 3.18.0 über die Vorlagenimportfunktion anfällig für Remotecodeausführung per Datei-Upload.

Dies ermöglicht es authentifizierten Angreifern mit Zugriff auf Mitwirkender-Ebene und höher, Dateien hochzuladen und Code auf dem Server auszuführen.“

Wordfence weist außerdem darauf hin, dass es keinen Patch zur Behebung dieses Problems gibt, und empfiehlt die Deinstallation von Elementor.

„Kein bekannter Patch verfügbar. Bitte überprüfen Sie die Details der Schwachstelle eingehend und ergreifen Sie Abhilfemaßnahmen, die auf der Risikotoleranz Ihres Unternehmens basieren. Möglicherweise ist es am besten, die betroffene Software zu deinstallieren und einen Ersatz zu finden.“

Elementor 3.18.1 Versionsaktualisierung

Elementor hat heute ein Update auf Version 3.18.1 veröffentlicht. Es ist unklar, ob dieser Patch die Schwachstelle behebt, da die Wordfence-Website derzeit angibt, dass die Schwachstelle nicht behoben sei.

Das Changelog beschreibt dieses Update:

„Fix: Verbesserte Durchsetzung der Codesicherheit im Datei-Upload-Mechanismus“

Dies ist eine neu gemeldete Sicherheitslücke und die Fakten können sich ändern. Wordfence warnt jedoch davor, dass Hacker bereits Elementor-Websites angreifen, da deren kostenpflichtige Version zum Zeitpunkt der Veröffentlichung der Ankündigung bereits elf Hackerversuche blockiert hat.

Lesen Sie die Wordfence-Beratung:

Elementor <= 3.18.0 Authentifiziert (Mitwirkender+) Beliebiger Datei-Upload zur Remote-Codeausführung über Vorlagenimport