Es gibt Hinweise darauf, dass der US-Gesundheitsriese Ändern Sie das Gesundheitswesen hat dem Berüchtigten eine Erpressungszahlung in Höhe von 22 Millionen US-Dollar geleistet Schwarze Katze Ransomware-Gruppe (auch bekannt als „ALPHV„) während das Unternehmen Schwierigkeiten hat, seine Dienste wieder online zu bringen, während ein Cyberangriff die Dienstleistungen für verschreibungspflichtige Medikamente landesweit seit Wochen lahmlegt. Der Cyberkriminelle, der behauptet, BlackCat Zugriff auf das Netzwerk von Change gewährt zu haben, sagt jedoch, dass die Verbrecherbande sie um ihren Anteil am Lösegeld betrogen habe und dass sie immer noch über die sensiblen Daten verfügen, für deren Zerstörung Change die Gruppe angeblich bezahlt habe. Unterdessen scheint die Offenlegung der Tochtergesellschaft BlackCat dazu veranlasst zu haben, den Betrieb vollständig einzustellen.

Bild: Varonis.

In der dritten Februarwoche führte ein Cyberangriff bei Change Healthcare dazu, dass wichtige Gesundheitsdienste lahmgelegt wurden, da die Unternehmenssysteme offline geschaltet wurden. Es stellte sich bald heraus, dass BlackCat hinter dem Angriff steckte, der die Lieferung verschreibungspflichtiger Medikamente an Krankenhäuser und Apotheken im ganzen Land fast zwei Wochen lang unterbrochen hat.

Am 1. März erhielt eine Kryptowährungsadresse, die Sicherheitsforscher bereits BlackCat zugeordnet hatten, eine einzelne Transaktion im Wert von etwa 22 Millionen US-Dollar. Am 3. März veröffentlichte ein BlackCat-Partner eine Beschwerde im exklusiven russischsprachigen Ransomware-Forum Rampe Change Healthcare habe ein Lösegeld in Höhe von 22 Millionen US-Dollar für einen Entschlüsselungsschlüssel gezahlt und die Veröffentlichung von vier Terabyte gestohlener Daten im Internet verhindert.

Der Partner behauptete, BlackCat/ALPHV habe die Zahlung in Höhe von 22 Millionen US-Dollar angenommen, ihm jedoch nie seinen Anteil am Lösegeld ausgezahlt. BlackCat ist als „Ransomware-as-Service“-Kollektiv bekannt, was bedeutet, dass sie auf Freiberufler oder Partner angewiesen sind, um neue Netzwerke mit ihrer Ransomware zu infizieren. Und diese Partner verdienen wiederum Provisionen in Höhe von 60 bis 90 Prozent des gezahlten Lösegeldbetrags.

„Aber nach Erhalt der Zahlung beschloss das ALPHV-Team, unser Konto zu sperren und weiterhin zu lügen und zu zögern, als wir den ALPHV-Administrator kontaktierten“, schrieb die Tochtergesellschaft „Notchy“. „Leider für Change Healthcare, ihre Daten [is] immer noch bei uns.“

Change Healthcare hat die Zahlung weder bestätigt noch dementiert und auf mehrere Medien mit einer ähnlichen, nicht leugnenden Aussage geantwortet: Das Unternehmen konzentriere sich auf seine Ermittlungen und die Wiederherstellung der Dienste.

Geht man davon aus, dass Change Healthcare dafür bezahlt hat, die Veröffentlichung ihrer Daten zu verhindern, scheint diese Strategie fehlgeschlagen zu sein: Notchy sagte, die Liste der betroffenen Change Healthcare-Partner, von denen sie sensible Daten gestohlen hätten, sei enthalten Medicare und eine Vielzahl anderer großer Versicherungs- und Apothekennetzwerke.

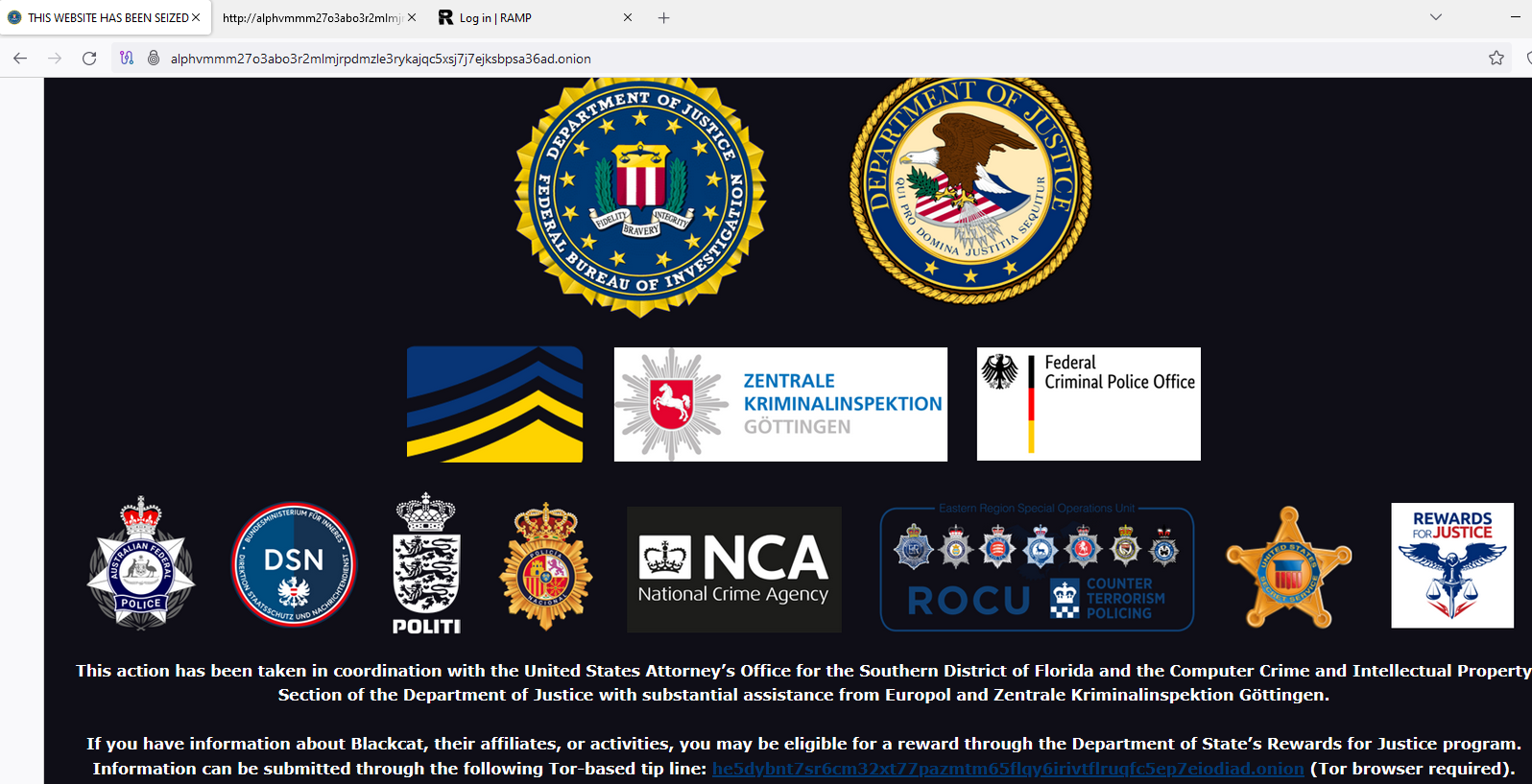

Positiv zu vermerken ist, dass Notchys Beschwerde offenbar der letzte Sargnagel für die Ransomware-Gruppe BlackCat war, die Ende Dezember 2023 vom FBI und ausländischen Strafverfolgungspartnern infiltriert wurde. Im Rahmen dieser Aktion beschlagnahmte die Regierung BlackCat Website und veröffentlichte ein Entschlüsselungstool, um Opfern bei der Wiederherstellung ihrer Systeme zu helfen.

BlackCat reagierte mit einer Neuformierung und einer Erhöhung der Affiliate-Provisionen auf bis zu 90 Prozent. Die Ransomware-Gruppe erklärte außerdem, dass sie alle Beschränkungen oder Abschreckungen gegen Angriffe auf Krankenhäuser und Gesundheitsdienstleister offiziell aufheben werde.

Anstatt jedoch zu antworten, dass sie Notchy entschädigen und besänftigen würden, sagte ein Vertreter von BlackCat heute, dass die Gruppe geschlossen werde und dass sie bereits einen Käufer für ihren Ransomware-Quellcode gefunden habe.

Die Beschlagnahmungsmitteilung wird jetzt auf der BlackCat-Darknet-Website angezeigt.

„Es hat keinen Sinn, sich zu entschuldigen“, schrieb das RAMP-Mitglied „Ransom“. „Ja, wir wussten von dem Problem und haben versucht, es zu lösen. Wir sagten dem Partner, er solle warten. Wir könnten Ihnen unsere privaten Chat-Protokolle schicken, in denen wir von allem, was passiert, schockiert sind und versuchen, das Problem mit den Transaktionen durch eine höhere Gebühr zu lösen, aber das macht keinen Sinn, weil wir beschlossen haben, das Projekt vollständig zu schließen. Wir können offiziell sagen, dass wir von der Regierung verarscht wurden.“

Auf der Website von BlackCat ist jetzt eine Beschlagnahmungsmitteilung des FBI zu finden, aber mehrere Forscher stellten fest, dass dieses Bild offenbar lediglich aus der Mitteilung herausgeschnitten und eingefügt wurde, die das FBI bei seiner Razzia im BlackCat-Netzwerk im Dezember hinterlassen hatte. Das FBI hat auf Anfragen nach Kommentaren nicht geantwortet.

Fabian WosarLeiter der Ransomware-Forschung beim Sicherheitsunternehmen Emsisoftsagte, es scheine, als würden BlackCat-Führungskräfte versuchen, einen „Exit-Betrug“ gegen Partner zu betreiben, indem sie viele Ransomware-Zahlungsprovisionen auf einmal einbehalten und den Dienst schließen.

„ALPHV/BlackCat wurde nicht beschlagnahmt“, schrieb Wosar heute auf Twitter/X. „Sie betrügen ihre Partner. Es ist offensichtlich, wenn man den Quellcode ihrer neuen Deaktivierungsmitteilung überprüft.“

Dmitry Smilyanetsein Forscher der Sicherheitsfirma Recorded Future, sagte, der Exit-Betrug von BlackCat sei besonders gefährlich, da der Partner immer noch über alle gestohlenen Daten verfüge und immer noch eine zusätzliche Zahlung verlangen oder die Informationen selbst preisgeben könne.

„Die Partner verfügen immer noch über diese Daten und sind wütend, dass sie dieses Geld nicht erhalten haben“, sagte Smilyanets gegenüber Wired.com. „Es ist eine gute Lektion für alle. Sie können Kriminellen nicht vertrauen; Ihr Wort ist nichts wert.“

Der offensichtliche Untergang von BlackCat folgt unmittelbar auf die Implosion einer anderen großen Ransomware-Gruppe – LockBit, eine Ransomware-Bande, die schätzungsweise über 120 Millionen US-Dollar an Zahlungen von mehr als 2.000 Opfern weltweit erpresst hat. Am 20. Februar wurde die Website von LockBit vom FBI und der britischen National Crime Agency (NCA) beschlagnahmt, nachdem die Gruppe monatelang infiltriert worden war.

LockBit versuchte außerdem, seinen Ruf in den Cyberkriminalitätsforen wiederherzustellen, indem es auf einer neuen Darknet-Website wieder auferstanden war und mit der Veröffentlichung von Daten einer Reihe großer Unternehmen gedroht hatte, die von der Gruppe in den Wochen und Tagen vor der FBI-Attacke gehackt wurden.

Aber LockBit scheint inzwischen jegliche Glaubwürdigkeit verloren zu haben, die die Gruppe einst hatte. Nach einem viel beworbenen Angriff auf die Regierung von Fulton County, Georgia, drohte LockBit beispielsweise damit, die Daten von Fulton County freizugeben, sofern nicht bis zum 29. Februar ein Lösegeld gezahlt wurde. Doch als der 29. Februar vorüberging, löschte LockBit einfach den Eintrag für Fulton County von seiner Website entfernt, zusammen mit denen mehrerer Finanzorganisationen, die zuvor von der Gruppe erpresst worden waren.

Fulton County hielt eine Pressekonferenz ab, um zu sagen, dass weder LockBit noch irgendjemand in ihrem Namen ein Lösegeld gezahlt habe, und dass sie ebenso wie alle anderen darüber im Unklaren stünden, warum LockBit seiner Drohung, das zu veröffentlichen, nie nachgekommen sei Daten des Kreises. Experten erklärten KrebsOnSecurity, dass LockBit wahrscheinlich zurückgeschreckt sei, weil es sich um einen Bluff handele, und dass das FBI ihnen diese Daten bei ihrer Razzia wahrscheinlich entzogen habe.

Die Kommentare von Smilyanets werden durch Enthüllungen untermauert, die letzten Monat erstmals von Recorded Future veröffentlicht wurden. Darin wurde ein NCA-Beamter mit den Worten zitiert, dass LockBit die Daten nach der Zahlung eines Lösegelds nie gelöscht habe, obwohl dies der einzige Grund sei, warum viele seiner Opfer zahlten.

„Wenn wir Ihnen keine Entschlüsselungsprogramme zur Verfügung stellen oder Ihre Daten nach der Zahlung nicht löschen, wird uns in Zukunft niemand mehr bezahlen“, heißt es in den Erpressungsnotizen von LockBit normalerweise.

Hoffentlich verstehen immer mehr Unternehmen, dass die Bezahlung von Cyberkriminellen für die Löschung gestohlener Daten ein rundum aussichtsloses Unterfangen ist.