Drücken Sie Play, um diesen Artikel anzuhören

Spyware-Opfer, treffen Sie Spyware-Hersteller.

Eine wichtige Gruppe von Mitgliedern des Europäischen Parlaments wird am Dienstagnachmittag zum ersten Mal versuchen, Vertreter eines der berüchtigtsten Spyware-Hersteller zu befragen: der israelischen Firma NSO Group.

Die Anhörung ist der Höhepunkt der Arbeit des Gesetzgebers in einem im März eingesetzten Untersuchungsausschuss, der treffend als PEGA-Ausschuss bezeichnet wird, nach NSOs berühmtestem Hacking-Tool Pegasus. Die Untersuchung folgte den Enthüllungen, dass die Spyware in Europa weit verbreitet ist und gegen einige der prominentesten Führer des Blocks, darunter den spanischen Premierminister Pedro Sánchez, und politische Gruppen in Spanien, Polen und Ungarn eingesetzt wurde.

Die Liste der Opfer umfasst politische Gruppen, Journalisten, Anwälte und Aktivisten – und sogar einige Mitglieder des Europäischen Parlaments (MEPs).

Nach wochenlangem politischem Druck hat die NSO Group ihren General Counsel Chaim Gelfand und die externe Anwältin Nicola Bonucci einberufen, um den angeschlagenen Ruf der Firma zu verteidigen.

Was also sollte der Gesetzgeber die Top-Anwälte des berüchtigtsten Spyware-Herstellers der Welt am Dienstag fragen? Wir haben uns an einigen Vorschlägen versucht:

Wer sind Ihre Kunden?

Die NSO Group war schüchtern, ihre Kundenliste aufzugeben. Wir wissen, dass es hauptsächlich von Regierungsbehörden verwendet wird, aber zu wissen, was genau ein Schwerpunkt für die Abgeordneten sein wird, die das Unternehmen auf den Prüfstand stellen.

In Europa haben Polen und Ungarn bestätigt, dass sie Kunden sind, aber es wird angenommen, dass es auch andere gibt. Ein NSO-Gründer sagte dem New Yorker zuvor, dass „fast alle Regierungen in Europa unsere Tools verwenden“. Forscher des Citizen Lab vermuten, dass Spanien die Technologie bei zahlreichen katalanischen Politikern eingesetzt hat, und die spanische Regierung selbst hat eine Untersuchung des Verhaltens ihres Geheimdienstes eingeleitet. Luxemburg und Frankreich haben beide Berichte zurückgewiesen, dass sie die Spyware gekauft haben.

Das Unternehmen dazu zu zwingen, eine Liste von Kunden aus dem öffentlichen – und, flüstern, dem privaten Sektor – aufzugeben, würde dazu beitragen, die Black Box zu knacken, in der die Spyware-Firma und ihre Konkurrenten operieren.

Welche EU-Hauptstädte erleichtern Ihren Vertrieb?

Vertreter der NSO Group haben zuvor gesagt, dass sie Exportlizenzen für ihre Technologie aus Zypern und Bulgarien erhalten haben. Beide Regierungen haben dies bestritten. Es bleibt fraglich, ob diese und andere Länder NSO-Tochtergesellschaften Lizenzen erteilt haben, deren Namen nicht unmittelbar mit der NSO-Gruppe verbunden sind.

Dokumente, die mit Mitgliedern des Untersuchungsausschusses geteilt und von POLITICO eingesehen wurden, zeigen, wie die NSO Group eine weitläufige Unternehmensstruktur mit obskur klingenden Tochtergesellschaften in mehreren Ländern in Europa und darüber hinaus aufgebaut hat.

Die NSO Group besteht aus über 30 Tochtergesellschaften und Einheiten – mit Namen wie CS-Circles Solutions und Westbridge Technologies – in Israel, Luxemburg, Zypern, Bulgarien, den Vereinigten Staaten, Hongkong und dem Vereinigten Königreich. Das geht aus einer Unternehmensstruktur hervor, die die Investmentfirma Berkley Research Group (BRG), die im Sommer 2021 die Leitung der NSO Group übernahm, mit den Abgeordneten teilte.

Bulgarische und zypriotische Beamte reagierten zuvor nicht auf Anfragen von POLITICO, um zu klären, ob NSO-Tochtergesellschaften Lizenzen in Europa erteilt wurden. Die Abgeordneten täten gut daran, dies mit NSO selbst zu klären.

Erhalten die Mitarbeiter der NSO Group Zugriff auf die Daten?

Die NSO Group hat widersprüchliche Berichte darüber vorgelegt, ob ihre Mitarbeiter tatsächlich Zugriff auf die mit ihrer Technologie gesammelten Daten erhalten. Es hat seine Rolle beim Hacking heruntergespielt, indem es argumentiert, dass es lediglich die Software-Tools verkauft, aber keine Kontrolle über oder Zugriff auf seine Anwendungsfälle hat.

Aber frühere Ermittlungen bei anderen Spyware-Anbietern wie dem italienischen Unternehmen Hacking Team haben gezeigt, dass viele Spyware-Hersteller den Zugriff auf die Spyware-Produkte behalten, nachdem sie sie verkauft haben, und Kundensupport nach dem Verkauf anbieten.

Wenn NSO-Mitarbeiter mit Sitz außerhalb Europas tatsächlich Zugriff auf Daten erhalten, würde dies Fragen aufwerfen, ob die Datenübertragungen den strengen Datenschutzanforderungen der EU entsprechen.

Haben Sie Software-Schwachstellen gekauft?

Je mehr Cyber-versierte Gesetzgeber die Firma dazu drängen wollen, woher das Unternehmen seine Hacking-Exploits bezieht.

Die Tools der NSO Group sind ausgeklügelt und können Smartphones auf eine Weise kompromittieren, die Benutzer kaum bemerken. Die Art und Weise, wie es Störungen in Smartphone-Software ausnutzt, wirft die Frage auf, ob das Unternehmen sein gesamtes Hacking-Know-how intern entwickelt oder auch sogenannte Zero-Day-Schwachstellen – Störungen, die der breiteren Cybersicherheitsgemeinschaft unbekannt waren – aus anderen Quellen kauft.

Einen Einblick in die düstere Lieferkette von Hacking-Software wie Pegasus zu bekommen, wäre so etwas wie ein heiliger Gral für die europäischen Gesetzgeber, die versuchen, diesen Markt zu überwachen und zu regulieren.

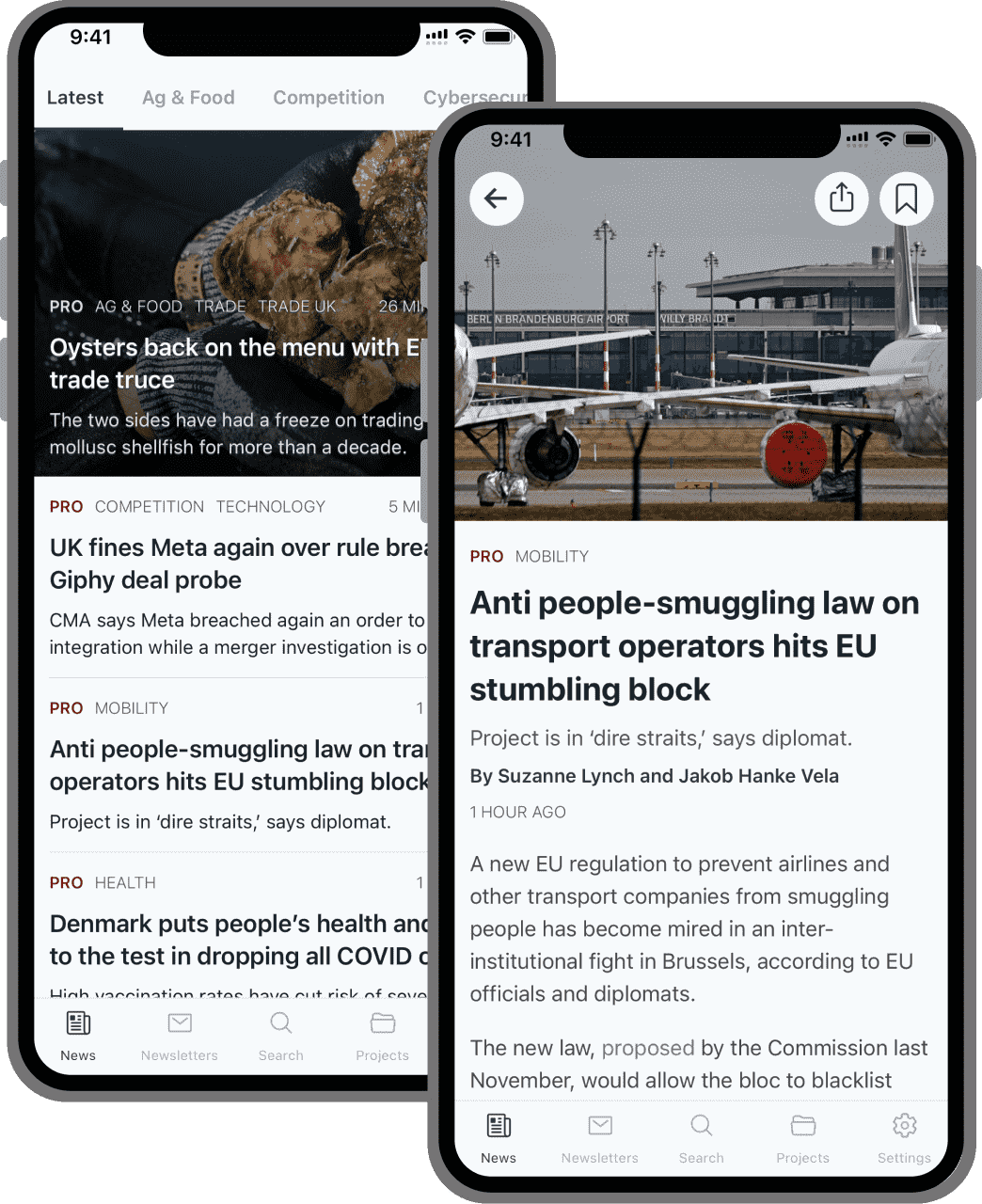

Dieser Artikel ist Teil von POLITICO Pro

Die One-Stop-Shop-Lösung für politische Fachleute, die die Tiefe des POLITICO-Journalismus mit der Kraft der Technologie verbindet

Exklusive, bahnbrechende Neuigkeiten und Einblicke

Maßgeschneiderte Policy-Intelligence-Plattform

Ein hochrangiges Netzwerk für öffentliche Angelegenheiten