Die Apache Software Foundation hat Fixes veröffentlicht, die ein aktiv nutzte eine Zero-Day-Schwachstelle aus, die die weit verbreitete Java-basierte Protokollierungsbibliothek Apache Log4j betrifft, die als Waffe eingesetzt werden könnte, um schädlichen Code auszuführen und eine vollständige Übernahme anfälliger Systeme zu ermöglichen.

Das Problem, das als CVE-2021-44228 und unter den Spitznamen Log4Shell oder LogJam verfolgt wird, betrifft einen Fall von nicht authentifizierter Remote Code Execution (RCE) in jeder Anwendung, die das Open-Source-Dienstprogramm verwendet und betrifft die Versionen Log4j 2.0-beta9 bis 2.14. 1. Der Fehler hat im CVSS-Bewertungssystem eine perfekte 10 von 10 erhalten, was auf die Schwere des Problems hinweist.

“Ein Angreifer, der Protokollnachrichten oder Protokollnachrichtenparameter kontrollieren kann, kann beliebigen Code ausführen, der von LDAP-Servern geladen wird, wenn die Nachrichtensuche-Ersetzung aktiviert ist”, sagte die Apache Foundation in einem Advisory. “Ab Log4j 2.15.0 wurde dieses Verhalten standardmäßig deaktiviert.”

Die Ausbeutung kann durch eine einzelne Textzeichenfolge erreicht werden, die eine Anwendung dazu veranlassen kann, einen bösartigen externen Host zu erreichen, wenn sie über die anfällige Instanz von Log4j protokolliert wird, was dem Gegner effektiv die Möglichkeit gibt, eine Nutzlast von einem Remote-Server abzurufen und lokal ausführen. Die Projektbetreuer schrieben Chen Zhaojun vom Alibaba Cloud Security Team zu, das Problem entdeckt zu haben.

Log4j wird als Logging-Paket in einer Vielzahl verschiedener beliebter Software von einer Reihe von Herstellern verwendet, darunter Amazon, Apple iCloud, Cisco, Cloudflare, ElasticSearch, Red Hat, Steam, Tesla, Twitter und Videospiele wie Minecraft. Im letzteren Fall konnten Angreifer Erhalte RCE auf Minecraft-Servern indem Sie einfach eine speziell gestaltete Nachricht in das Chat-Feld einfügen.

Eine riesige Angriffsfläche

„Die Zero-Day-Schwachstelle Apache Log4j ist wahrscheinlich die kritischste Schwachstelle, die wir in diesem Jahr gesehen haben“, sagte Bharat Jogi, Senior Manager für Schwachstellen und Signaturen bei Qualys. “Log4j ist eine allgegenwärtige Bibliothek, die von Millionen von Java-Anwendungen zum Protokollieren von Fehlermeldungen verwendet wird. Diese Schwachstelle ist einfach auszunutzen.”

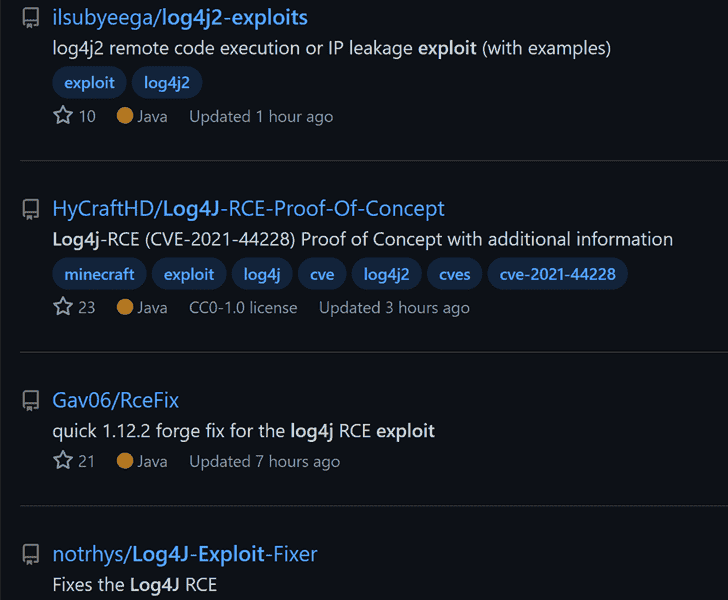

Die Cybersicherheitsfirmen BitDefender, Cisco Talos, Huntress Labs und Sonatype haben alle bestätigte Beweise für Massenscannen der betroffenen Anwendungen in freier Wildbahn für verwundbare Server und Angriffe, die gegen ihre Honeypot-Netzwerke registriert wurden, nach Verfügbarkeit eines Machbarkeitsnachweises (PoC) Ausbeuten. “Dies ist ein Angriff mit geringen Fähigkeiten, der extrem einfach auszuführen ist”, sagte Ilkka Turunen von Sonatype.

GreyNoise verglich den Fehler mit Shellshock und sagte, es habe ab dem 9. Dezember 2021 bösartige Aktivitäten beobachtet, die auf die Sicherheitsanfälligkeit abzielen Ausbeutungsversuche aus Kanada, den USA, den Niederlanden, Frankreich und Großbritannien

Angesichts der einfachen Ausnutzung und Verbreitung von Log4j in der Unternehmens-IT und DevOps wird erwartet, dass in den kommenden Tagen Angriffe in der Wildnis auf anfällige Server zunehmen werden, sodass der Fehler sofort behoben werden muss. Das israelische Cybersicherheitsunternehmen Cybereason hat außerdem einen Fix namens “Logout4Shell” veröffentlicht, der den Mangel schließt, indem die Schwachstelle selbst verwendet wird, um den Logger neu zu konfigurieren und eine weitere Ausnutzung des Angriffs zu verhindern.

„Diese Sicherheitslücke in Log4j (CVE-2021-44228) ist extrem schlimm. Millionen von Anwendungen verwenden Log4j für die Protokollierung, und der Angreifer muss lediglich die App dazu bringen, eine spezielle Zeichenfolge zu protokollieren“, sagt Sicherheitsexperte Marcus Hutchins sagte in einem Tweet.