Miragec/Getty Images

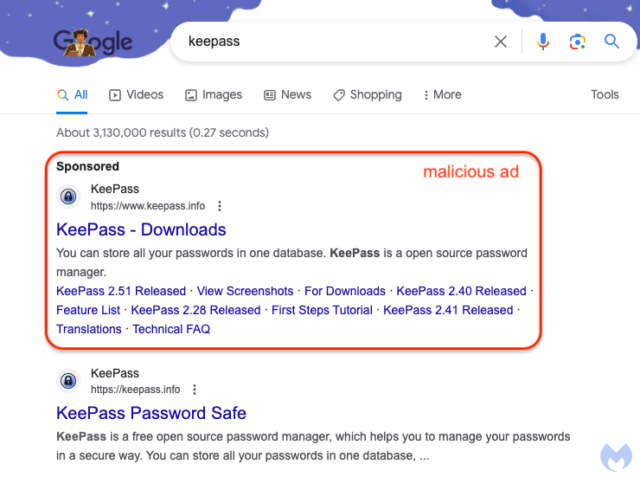

Google wurde beim Hosten einer bösartigen Anzeige erwischt, die so überzeugend war, dass eine gute Chance besteht, einige der sicherheitsbewussteren Nutzer, die darauf gestoßen sind, auszutricksen.

Malwarebytes

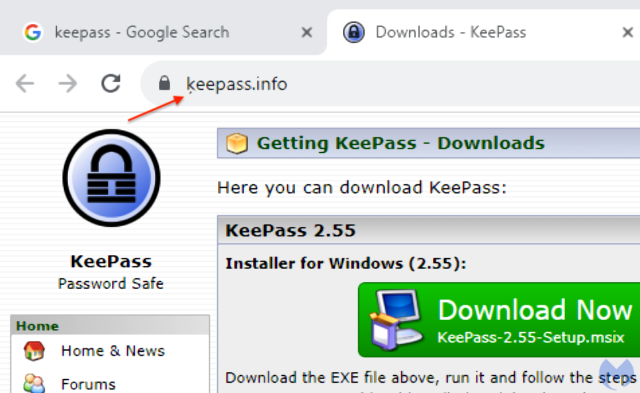

Wenn man sich die Anzeige ansieht, die sich als Werbung für den Open-Source-Passwort-Manager Keepass ausgibt, kann man nicht erkennen, dass es sich um eine Fälschung handelt. Schließlich handelt es sich um Google, das behauptet, die darin enthaltenen Anzeigen zu überprüfen. Um den Trick noch überzeugender zu machen, führt ein Klick darauf zu ķeepass[.]info, die, wenn sie in einer Adressleiste angezeigt werden, als die echte Keepass-Website erscheinen.

Malwarebytes

Ein genauerer Link unter dem Link zeigt jedoch, dass es sich um die Seite handelt nicht der Echte. Tatsächlich, ķeepass[.]info – zumindest wenn es in der Adressleiste erscheint – ist nur eine verschlüsselte Art, xn--eepass-vbb zu bezeichnen[.]info, wie sich herausstellt, verbreitet eine Malware-Familie namens FakeBat. Die Kombination der Anzeige auf Google mit einer Website mit nahezu identischer URL erzeugt einen nahezu perfekten Täuschungssturm.

„Benutzer werden zuerst über die Google-Anzeige getäuscht, die völlig legitim aussieht, und dann noch einmal über eine ähnliche Domain“, schrieb Jérôme Segura, Leiter der Bedrohungsanalyse beim Sicherheitsanbieter Malwarebytes, am Mittwoch in einem Beitrag, in dem der Betrug aufgedeckt wurde.

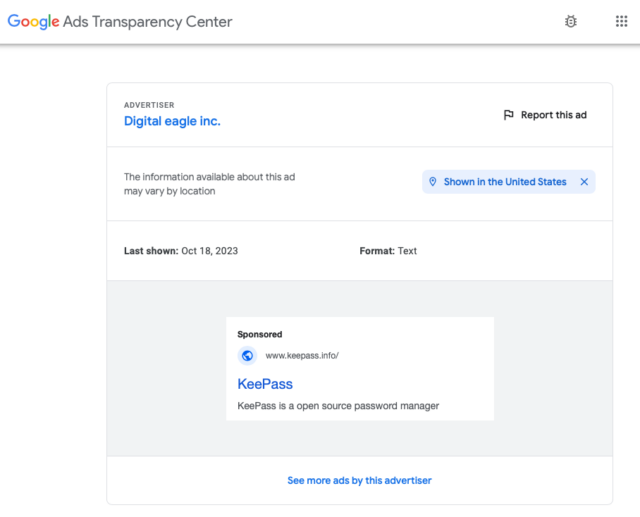

Informationen, die über das Ad Transparency Center von Google verfügbar sind, zeigen, dass die Anzeigen seit Samstag geschaltet wurden und zuletzt am Mittwoch erschienen sind. Die Anzeigen wurden von einem Unternehmen namens Digital Eagle bezahlt, bei dem es sich laut Transparenzseite um einen Werbetreibenden handelt, dessen Identität von Google überprüft wurde.

Malwarebytes

Google-Vertreter antworteten nicht sofort auf eine E-Mail, die nach Geschäftsschluss verschickt wurde. In der Vergangenheit hatte das Unternehmen erklärt, dass es betrügerische Anzeigen so schnell wie möglich nach der Meldung entfernt.

Der Taschenspielertrick, der es der Betrügerseite xn--eepass-vbb ermöglichte[.]info als ķeepass angezeigt werden[.]info ist ein Codierungsschema, das als Punycode bekannt ist. Es ermöglicht die Darstellung von Unicode-Zeichen im Standard-ASCII-Text. Wenn man genau hinschaut, kann man leicht die kleine kommaartige Figur direkt unter dem k erkennen. Wenn es in einer Adressleiste erscheint, ist die Zahl ebenso leicht zu übersehen, insbesondere wenn die URL wie hier durch ein gültiges TLS-Zertifikat gesichert ist.

Der Einsatz von Punycode-gestützten Malware-Betrügereien hat eine lange Geschichte. Vor zwei Jahren nutzten Betrüger Google-Anzeigen, um Menschen auf eine Website zu leiten, die fast identisch mit brave.com aussah, in Wirklichkeit aber eine weitere bösartige Website war, die eine gefälschte, bösartige Version des Browsers verbreitete. Die Punycode-Technik erregte erstmals im Jahr 2017 große Aufmerksamkeit, als ein Webanwendungsentwickler eine Proof-of-Concept-Site erstellte, die sich als apple.com ausgab.

Es gibt keine sichere Möglichkeit, schädliche Google-Anzeigen oder mit Punycode codierte URLs zu erkennen. Posting ķeepass[.]Informationen in allen fünf großen Browsern führen zur Betrügerseite. Im Zweifelsfall können Benutzer einen neuen Browser-Tab öffnen und die URL manuell eingeben. Dies ist jedoch nicht immer möglich, wenn sie lang sind. Eine weitere Möglichkeit besteht darin, das TLS-Zertifikat zu überprüfen, um sicherzustellen, dass es zu der in der Adressleiste angezeigten Site gehört.