Forscher decken Datenlecks im Google Tag Manager (GTM) sowie Sicherheitslücken, willkürliche Skripteinschleusungen und standardmäßig aktivierte Einwilligungen zur Datenerfassung auf. Eine rechtliche Analyse identifiziert potenzielle Verstöße gegen das EU-Datenschutzrecht.

Es gibt viele besorgniserregende Enthüllungen, darunter, dass serverseitiges GTM „die Compliance-Prüfungsbemühungen von Regulierungsbehörden, Datenschutzbeauftragten und Forschern behindert …“

GTM wurde 2012 von Google entwickelt, um Verlage bei der Implementierung von JavaScript-Skripten Dritter zu unterstützen, und wird derzeit auf bis zu 28 Millionen Websites verwendet. Die Forschungsstudie bewertet beide Versionen von GTM, die clientseitige und die neuere serverseitige GTM, die 2020 eingeführt wurde.

Die von Forschern und Rechtsexperten durchgeführte Analyse brachte eine Reihe von Problemen zutage, die der GTM-Architektur innewohnen.

Eine Untersuchung von 78 clientseitigen Tags, 8 serverseitigen Tags und zwei Consent Management Platforms (CMPs) ergab versteckte Datenlecks, Fälle von Tags, die GTM-Berechtigungssysteme umgehen, um Skripte einzuschleusen, und standardmäßig aktivierte Einwilligungen ohne jede Benutzerinteraktion.

Eine wichtige Erkenntnis betrifft den serverseitigen GTM. Serverseitiges GTM funktioniert durch das Laden und Ausführen von Tags auf einem Remote-Server, wodurch der Eindruck entsteht, dass keine Dritten auf der Website vorhanden sind.

Die Studie zeigte jedoch, dass diese Architektur es Tags ermöglicht, die auf dem Server laufen, heimlich Benutzerdaten an Dritte weiterzugeben und so Browserbeschränkungen und Sicherheitsmaßnahmen wie die Content-Security-Policy (CSP) zu umgehen.

Bei der Forschung zu GTM-Datenlecks verwendete Methodik

Die Forscher kommen vom Centre Inria de l’Université, dem Centre Inria d’Université Côte d’Azur, dem Centre Inria de l’Université und der Universität Utrecht.

Die von den Forschern verwendete Methode bestand darin, eine Domain zu kaufen und GTM auf einer Live-Website zu installieren.

Das Forschungspapier erklärt im Detail:

„Um Experimente durchzuführen und die GTM-Infrastruktur einzurichten, haben wir eine Domain gekauft – wir nennen sie hier example.com – und eine öffentliche Website erstellt, die eine einfache Webseite mit einem Textabschnitt und einem HTML-Anmeldeformular enthält. Seit Senol et al. haben wir ein Anmeldeformular integriert. …haben kürzlich herausgefunden, dass Benutzereingaben häufig aus den Formularen durchsickern, daher haben wir beschlossen, zu testen, ob Tags für solche Lecks verantwortlich sein könnten.

Die Website und die serverseitige GTM-Infrastruktur wurden auf einer virtuellen Maschine gehostet, die wir auf der Cloud-Computing-Plattform Microsoft Azure in einem Rechenzentrum in der EU gemietet hatten.

…Wir haben die „Profile“-Funktionalität des Browsers genutzt, um jedes Experiment in einer neuen Umgebung zu starten, ohne Cookies, lokalen Speicher und andere Technologien als die Aufrechterhaltung eines Status.

Der Browser, der die Website besuchte, wurde auf einem Computer ausgeführt, der über ein institutionelles Netzwerk in der EU mit dem Internet verbunden war.

Um client- und serverseitige GTM-Installationen zu erstellen, haben wir ein neues Google-Konto erstellt, uns angemeldet und die vorgeschlagenen Schritte in der offiziellen GTM-Dokumentation befolgt.“

Die Ergebnisse der Analyse enthalten mehrere kritische Erkenntnisse, darunter, dass das „Google Tag“ das Sammeln mehrerer Arten von Nutzerdaten ohne Zustimmung erleichtert und zum Zeitpunkt der Analyse eine Sicherheitslücke darstellte.

Die Datenerfassung bleibt den Herausgebern verborgen

Eine weitere Entdeckung war der Umfang der Datenerfassung durch das „Pinterest-Tag“, das eine erhebliche Menge an Benutzerdaten sammelte, ohne sie dem Herausgeber offenzulegen.

Was einige vielleicht beunruhigend finden, ist, dass Herausgeber, die diese Tags einsetzen, möglicherweise nicht nur nichts von den Datenlecks wissen, sondern auch, dass die Tools, auf die sie sich bei der Überwachung der Datenerfassung verlassen, sie nicht über diese Probleme informieren.

Die Forscher dokumentierten ihre Ergebnisse:

„Wir stellen fest, dass die vom Pinterest-Tag gesendeten Daten für den Herausgeber nicht auf der Pinterest-Website sichtbar sind, auf der wir uns angemeldet haben, um die Offenlegung der gesammelten Daten durch Pinterest zu beobachten.“

Darüber hinaus stellen wir fest, dass die vom Google Tag erfassten Daten zur Formularinteraktion nicht im Google Analytics-Dashboard angezeigt werden.

Dieses Ergebnis zeigt, dass Herausgeber bei solchen Tags keine Kenntnis von den Daten haben, die von den von ihnen ausgewählten Tags erfasst werden.“

Injektionen von Skripten Dritter

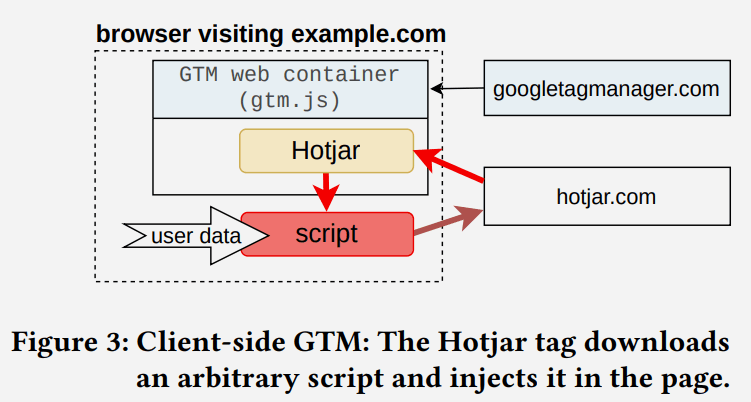

Google Tag Manager verfügt über eine Funktion zur Steuerung von Tags, einschließlich Tags von Drittanbietern, sogenannte Webcontainer. Die Tags können in einer Sandbox ausgeführt werden, was ihre Funktionalität einschränkt. Die Sandbox verwendet außerdem ein Berechtigungssystem mit einer Berechtigung namens inject_script, das es einem Skript ermöglicht, jedes (beliebige) Skript außerhalb des Webcontainers herunterzuladen und auszuführen.

Die inject_script-Berechtigung ermöglicht es dem Tag, das GTM-Berechtigungssystem zu umgehen, um Zugriff auf alle Browser-APIs und DOM zu erhalten.

Screenshot zur Veranschaulichung der Skriptinjektion

Die Forscher analysierten 78 offiziell unterstützte clientseitige Tags und entdeckten 11 Tags, die nicht über die Berechtigung „inject_script“ verfügen, aber beliebige Skripte einschleusen können. Sieben dieser elf Tags wurden von Google bereitgestellt.

Sie schreiben:

„11 von 78 offiziellen clientseitigen Tags injizieren ein Drittanbieter-Skript in das DOM und umgehen dabei das GTM-Berechtigungssystem; und der „Einwilligungsmodus“ von GTM aktiviert einige der Einwilligungszwecke standardmäßig, noch bevor der Benutzer mit dem Einwilligungsbanner interagiert hat.“

Die Situation ist sogar noch schlimmer, da es sich nicht nur um eine Datenschutzlücke, sondern auch um eine Sicherheitslücke handelt.

Das Forschungspapier erklärt die Bedeutung dessen, was sie herausgefunden haben:

„Dieser Befund zeigt, dass das in der Web-Container-Sandbox implementierte GTM-Berechtigungssystem es Tags ermöglicht, beliebige, unkontrollierte Skripte einzufügen, wodurch potenzielle Sicherheits- und Datenschutzlücken auf der Website entstehen.“ Wir haben Google über sein Bug-Bounty-Onlinesystem über dieses Ergebnis informiert.“

Consent-Management-Plattformen (CMP)

Consent Management Platforms (CMP) sind eine Technologie zur Verwaltung der von Benutzern erteilten Einwilligungen in Bezug auf ihre Privatsphäre. Dies ist eine Möglichkeit, die Personalisierung von Anzeigen, die Speicherung von Benutzerdaten, die Speicherung von Analysedaten usw. zu verwalten.

In der Dokumentation von Google zur CMP-Nutzung heißt es, dass die Festlegung der Standardeinstellungen für den Einwilligungsmodus in der Verantwortung der Vermarkter und Publisher liegt, die das GTM verwenden.

Die Standardeinstellungen können beispielsweise so eingestellt werden, dass die Anzeigenpersonalisierung standardmäßig abgelehnt wird.

In der Dokumentation heißt es:

„Legen Sie Standardeinstellungen für die Einwilligung fest

Wir empfehlen, für jeden von Ihnen verwendeten Einwilligungstyp einen Standardwert festzulegen.Die Werte für den Zustimmungsstatus in diesem Artikel sind nur Beispiele. Sie sind dafür verantwortlich, sicherzustellen, dass für jedes Ihrer Messprodukte der Standard-Zustimmungsmodus so eingestellt ist, dass er den Richtlinien Ihrer Organisation entspricht.“

Die Forscher fanden heraus, dass CMPs für clientseitige GTMs in einem undefinierten Zustand auf der Webseite geladen werden. Dies wird problematisch, wenn ein CMP keine Standardvariablen (sogenannte undefinierte Variablen) lädt.

Das Problem besteht darin, dass GTM undefinierte Variablen so betrachtet, dass Benutzer allen undefinierten Variablen zugestimmt haben, obwohl der Benutzer in keiner Weise zugestimmt hat.

Die Forscher erklärten, was passiert:

„Überraschenderweise betrachtet GTM in diesem Fall alle derartigen undefinierten Variablen als vom Endbenutzer akzeptiert, obwohl der Endbenutzer noch nicht mit dem Zustimmungsbanner des CMP interagiert hat.

Bei zwei getesteten CMPs (siehe §3.1.1) haben wir dieses Verhalten für den Consentmanager CMP festgestellt.

Diese CMP legt einen Standardwert auf nur zwei Einwilligungsvariablen fest – Analytics_storage und ad_storage – und hinterlässt drei GTM-Zustimmungsvariablen – security_-storage, personalization_storage; function_storage – und Einwilligungsvariablen, die für diese CMP spezifisch sind – z. B. cmp_zweck_c56, was dem Zweck „Social Media“ entspricht – in undefiniertem Zustand.

Diese zusätzlichen Variablen gelten daher als von GTM gewährt. Infolgedessen werden alle Tags, die von diesen vier Zustimmungsvariablen abhängen, auch ohne Zustimmung des Benutzers ausgeführt.“

Juristische Folgen

Das Forschungspapier stellt fest, dass US-amerikanische Datenschutzgesetze wie die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union und die Datenschutzrichtlinie für elektronische Kommunikation (ePD) die Verarbeitung von Benutzerdaten und den Einsatz von Tracking-Technologien regeln und bei Verstößen gegen diese Gesetze erhebliche Geldstrafen verhängen, z da für die Speicherung von Cookies und anderen Tracking-Technologien eine Einwilligung erforderlich ist.

Eine rechtliche Analyse des Client-Side GTM ergab insgesamt sieben potenzielle Verstöße.

Sieben potenzielle Verstöße gegen Datenschutzgesetze

- Möglicher Verstoß 1. CMP-Scanner verfehlen oft ihren Zweck

- Möglicher Verstoß 2. Die Zuordnung von CMP-Zwecken zu GTM-Einwilligungsvariablen ist nicht konform.

- Möglicher Verstoß 3. GTM-Zwecke beschränken sich auf die clientseitige Speicherung.

- Möglicher Verstoß 4. Die Zwecke des GTM sind weder spezifisch noch explizit.

- Möglicher Verstoß 5. Wenn Zustimmungsvariablen standardmäßig auf „akzeptiert“ gesetzt werden, bedeutet dies, dass Tags ohne Zustimmung ausgeführt werden.

- Möglicher Verstoß 6. Google Tag sendet Daten unabhängig von den Einwilligungsentscheidungen des Nutzers.

- Möglicher Verstoß 7. GTM ermöglicht es Tag-Anbietern, Skripte einzuschleusen, die Endbenutzer Sicherheitsrisiken aussetzen.

Rechtliche Analyse von serverseitigem GTM

Die Forscher schreiben, dass die Ergebnisse rechtliche Bedenken hinsichtlich GTM in seinem aktuellen Zustand aufwerfen. Sie behaupten, dass das System mehr rechtliche Herausforderungen mit sich bringt als Lösungen, was die Compliance-Bemühungen erschwert und eine Herausforderung für die Regulierungsbehörden darstellt, diese effektiv zu überwachen.

Dies sind einige der Faktoren, die Bedenken hinsichtlich der Fähigkeit zur Einhaltung von Vorschriften hervorriefen:

- Die Wahrung der Betroffenenrechte ist für den Verlag schwierig

Sowohl beim client- als auch beim serverseitigen GTM gibt es für einen Herausgeber keine einfache Möglichkeit, einem Antrag auf Zugriff auf gesammelte Daten gemäß Artikel 15 der DSGVO nachzukommen. Der Herausgeber müsste jeden Datensammler manuell ausfindig machen, um dieser rechtlichen Aufforderung nachzukommen. - Die integrierte Einwilligung wirft Vertrauensprobleme auf

Bei der Verwendung von Tags mit integrierter Einwilligung müssen Herausgeber darauf vertrauen, dass Tag-Anbieter die integrierte Einwilligung tatsächlich im Code implementieren. Für einen Herausgeber gibt es keine einfache Möglichkeit, den Code zu überprüfen, um sicherzustellen, dass der Tag-Anbieter tatsächlich die Einwilligung ignoriert und Benutzerinformationen sammelt. Die Überprüfung des Codes ist für offizielle Tags, die im gtm.js-Skript in einer Sandbox enthalten sind, nicht möglich. Die Forscher geben an, dass die Überprüfung des Codes auf Konformität „ein umfangreiches Reverse Engineering erfordert“. - Das serverseitige GTM ist für die behördliche Überwachung und Prüfung unsichtbar

Die Forscher schreiben, dass serverseitige GTM-Blockaden die Compliance-Prüfung behindern, da die Datenerfassung remote auf einem Server erfolgt. - Die Einwilligung ist auf GTM-Servercontainern schwer zu konfigurieren

In GTM-Servercontainern fehlen Tools zur Einwilligungsverwaltung, was verhindert, dass CMPs die Zwecke und Datensammler gemäß den Vorschriften anzeigen.

Auditing wird als äußerst schwierig beschrieben:

„Darüber hinaus sind Prüfung und Überwachung ausschließlich durch die Kontaktaufnahme mit dem Herausgeber möglich, um Zugriff auf die Konfiguration des GTM-Server-Containers zu gewähren.

Darüber hinaus ist der Herausgeber in der Lage, die Konfiguration des GTM-Server-Containers jederzeit (z. B. vor einer behördlichen Untersuchung) zu ändern und so jegliche Compliance-Prüfung zu verschleiern.“

Fazit: GTM hat Fallstricke und Mängel

Die Forscher erhielten von GTM schlechte Noten für die Sicherheit und die nicht konformen Standardeinstellungen. Sie gaben an, dass es mehr rechtliche Probleme als Lösungen aufwirft, während es gleichzeitig die Einhaltung von Vorschriften erschwert und es den Regulierungsbehörden erschwert, die Einhaltung zu überwachen.

Lesen Sie den Forschungsbericht:

Google Tag Manager: Versteckte Datenlecks und mögliche Verstöße gegen das EU-Datenschutzrecht

Laden Sie hier das PDF der Forschungsarbeit herunter.

Ausgewähltes Bild von Shutterstock/Praneat