Mac-Benutzer sollten nach gefälschten Browser-Updates Ausschau halten, die Ihre Passwörter stehlen können, warnen Cybersicherheitsexperten.

Eine neue Malware-Kampagne, die auf Apple-Produkte abzielt, verleitet Benutzer dazu, ein „Browser-Update“ herunterzuladen, das tatsächlich einen „One-Hit-Smash-and-Grab“-Virus enthält.

Cyberkriminelle erstellen sogar bösartige Werbung Google die sich als bekannte und legitime Technologiemarken ausgeben, um potenzielle Ziele anzulocken.

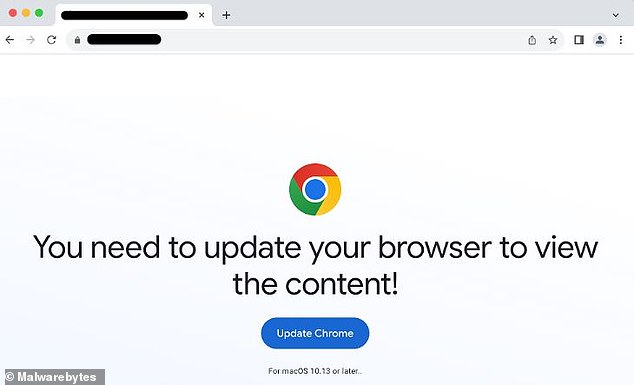

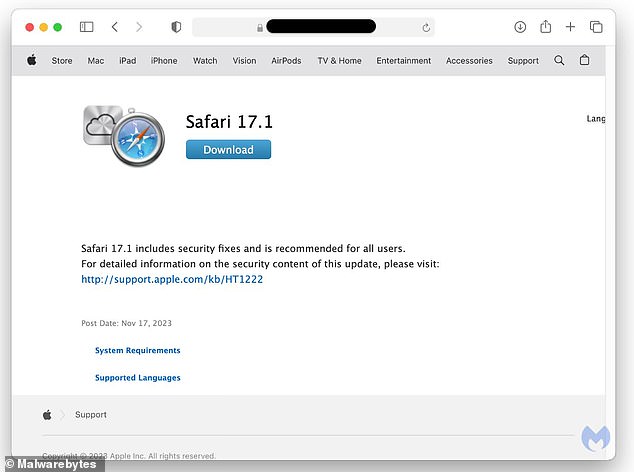

Sobald Sie die Website betreten haben, werden Sie durch gefälschte Pop-ups aufgefordert, ein Browser-Update herunterzuladen, um die Website anzuzeigen.

Besorgniserregend ist, dass die gefälschten Eingabeaufforderungen äußerst überzeugend sind und sogar ein versierter Benutzer getäuscht werden könnte, wenn er nicht weiß, wonach er suchen soll.

Konnten Sie erkennen, dass es sich hierbei um eine Fälschung handelt? Cyberkriminelle nutzen gefälschte Pop-ups, um Benutzer dazu zu verleiten, Malware herunterzuladen, die Passwörter stiehlt

Die Malware, die von Cybersicherheitsforschern ClearFake getauft wurde, ist eine neue Version des weit verbreiteten Atomic-Stealer-Angriffs.

Allerdings zielte diese frühere Version nur auf Windows-Rechner ab, während dieser neue Angriff auf Mac OS abzielt und in seinen Techniken ausgefeilter ist.

Zuvor versteckten Hacker den Virus in gefälschten Versionen beliebter Software wie Microsoft Office, von denen sie behaupteten, sie seien zum kostenlosen Download „geknackt“ worden.

Jetzt kaufen Hacker Anzeigen bei Google, höchstwahrscheinlich über gekaperte Websites, um Nutzer auf gefälschte Websites zu locken.

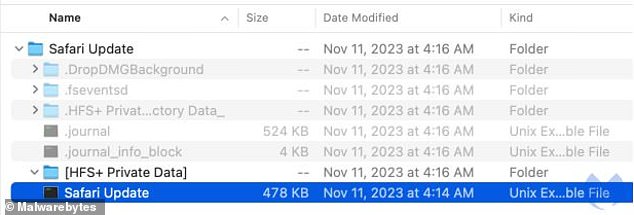

Anschließend werden Benutzer aufgefordert, ihren Browser zu aktualisieren, um die Seite anzuzeigen, und erhalten Anweisungen zum Öffnen der Datei.

Sobald das Ziel das Programm ausführt, stiehlt der Virus die Daten des Benutzers und sendet sie an einen entfernten „Befehls- und Kontrollserver“, wo sie von den Kriminellen gesammelt und monetarisiert werden.

Sobald Benutzer die gefälschte Website betreten, werden sie aufgefordert, ein Browser-Update zu installieren, das die Malware heimlich enthält

Benutzer erhalten Anweisungen zum Herunterladen der schädlichen Datei, die sofort beginnt, Informationen von ihrem Computer zu stehlen

Jérôme Segura, ein Forscher bei Malwarebytes, der die Malware verfolgt hat, sagt, dass es sich dabei um „eines der am weitesten verbreiteten und gefährlichsten Social-Engineering-Maßnahmen“ handelt.

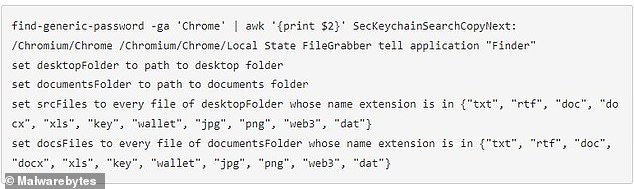

Im Code des Virus versteckt, fanden die Forscher Befehle zum Extrahieren von Passwörtern, automatischen Ausfüllungen, Benutzerinformationen, Wallets, Browser-Cookies und Schlüsselbunddaten von Benutzern.

Herr Segura sagte: „Dies ist möglicherweise das erste Mal, dass wir sehen, dass eine der wichtigsten Social-Engineering-Kampagnen, die bisher Windows vorbehalten war, nicht nur in Bezug auf die Geolokalisierung, sondern auch auf das Betriebssystem ausgeweitet wird.“

Forscher berichteten, dass ein von den Erfindern des Virus betriebener Telegram-Kanal aufgetaucht sei.

Für 1.000 US-Dollar (797 £) pro Monat können Kriminelle die Malware im Abonnement mieten und sie nach Belieben einsetzen.

Malwarebytes stellte fest, dass ein „Bedrohungsakteur“ über den Kanal gekaufte Malware über Hunderte kompromittierter Websites verbreitete.

Der Sicherheitsanbieter SentinelOne, der den Angriff seit seiner Entdeckung ebenfalls verfolgt, gab an, dass der Kanal im Mai über 300 Mitglieder hatte.

Interessanterweise stellen die Forscher von SentinelOne fest, dass der Virus nicht auf dem Computer eines Ziels verbleibt, sondern stattdessen eine „One-Hit-Smash-and-Grab-Methode“ verwendet.

Die gefälschten Updates wurden speziell auf Mac zugeschnitten und zielen auf Safari und Chrome ab, die beiden beliebtesten Mac-Webbrowser

Die Forscher entdeckten im Code versteckte Befehle zum Diebstahl von Passwörtern, Wallets, Browser-Cookies und mehr von Benutzern

Gefälschte Browser-Updates auf Windows-Systemen sind keine Seltenheit und existieren schon seit Jahren, doch auf Mac-Systemen wurde diese Art von Angriff bisher noch nicht eingesetzt.

Diese Warnung erfolgt vor dem Hintergrund einer breiteren Zunahme der Gefahr für Macs im Internet, da Berichten zufolge die Zahl der Bedrohungsakteure, die es auf Apple-Produkte abgesehen haben, seit 2019 um 1.000 Prozent gestiegen ist.

Um online sicher zu bleiben, empfiehlt Malwarebytes Mac-Benutzern, ein Web-Schutz-Tool herunterzuladen, das die für den Angriff verwendete bösartige Infrastruktur blockieren kann.

Darüber hinaus sollten Benutzer vorsichtig sein, wenn sie Links zu nicht vertrauenswürdigen Websites folgen, und diese sorgfältig überprüfen, bevor sie Inhalte herunterladen.

MailOnline hat Apple und Google um einen Kommentar gebeten.