Sicherheitsexperten warnten Google Chrome-Nutzer, nachdem sie einen Cyberangriff auf den Browser entdeckt hattensowie Microsoft‘s Word- und OneDrive-Apps.

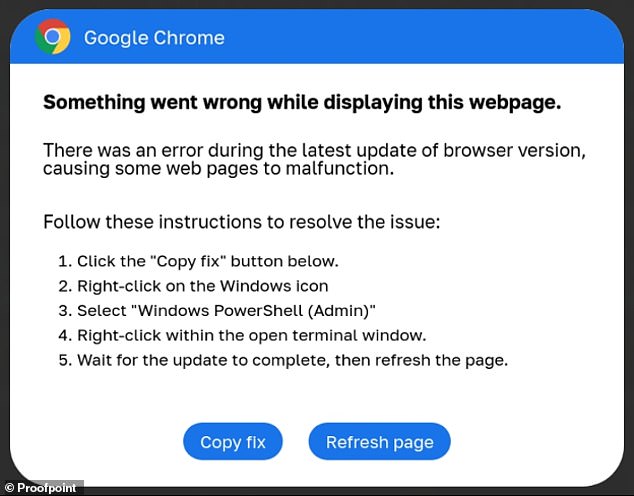

Bei dem Angriff wurden gefälschte Fehlermeldungen verwendet, um Benutzer dazu zu verleiten, die Schadsoftware als „Lösung“ selbst zu installieren.

Hacker versenden Benachrichtigungen per E-Mail und über Popups auf Websites, in denen sie behaupten, dass beim Benutzer eine Softwarestörung aufgetreten sei und ein schnelles Update erforderlich sei.

Um eine Fälschung zu erkennen, raten Experten den Benutzern, bei Nachrichten vorsichtig zu sein, in denen behauptet wird, für eine Lösung sei die Installation eines „Root-Zertifikats“ durch Kopieren und Einfügen des Rohcodes erforderlich.

Während der Cyberangriff alle möglichen privaten digitalen Daten stehlen kann, scheint ein Teil der neuen Schadsoftware darauf ausgelegt zu sein, Kryptowährungen wie Bitcoin zu stehlen.

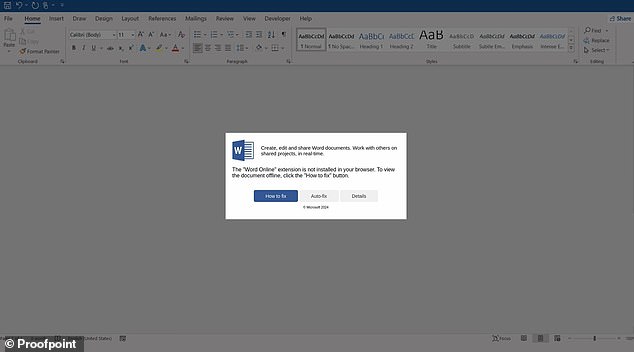

Hacker haben eine neue Taktik entwickelt, um Malware auf Ihren Computer zu schmuggeln: gefälschte Updates für den Chrome-Browser von Google sowie für die Word- und OneDrive-Produkte von Microsoft

Aufgedeckt wurde die bösartige neue Hackertaktik von der erfolgreichen Cybersicherheitsfirma Proofpoint, die 2002 von einem ehemaligen technischen Leiter von Netscape gegründet wurde.

Sie warnten, dass die neue Art der „gefälschten Fehlermeldungen“ „raffiniert sei und vorgebe, eine verbindliche Benachrichtigung des Betriebssystems zu sein“.

Das Schema beinhaltet scheinbar offizielle Eingabeaufforderungen der Technologiegiganten Google und Microsoft, in denen die Benutzer aufgefordert werden, eine sogenannte „Befehlszeilen-Shell“ zu öffnen. Dabei handelt es sich konkret um die Microsoft-Version eines Befehlszeilentools für Windows, PowerShell.

Befehlszeilentools wie Windows PowerShell sind Programme, die für erfahrenere Programmierer entwickelt wurden, um den Kerncode ihres eigenen Computers direkt zu programmieren.

Die gefälschten Fehlermeldungen der Hacker verleiten ahnungslose Benutzer dazu, Rohcode zu kopieren und einzufügen und ihn dann als „Fix“ zu installieren, indem sie den Code in PowerShell ausführen.

Cybersicherheitsexperten haben bisher nur beobachtet, dass diese Hacker dieses spezielle „Fake-Fix“-Schema über PowerShell einsetzen. Apple iOS-Benutzer können also vorerst beruhigt sein.

Das Schema beinhaltet scheinbar offizielle Eingabeaufforderungen – wie die oben abgebildete -, in denen Benutzer aufgefordert werden, eine sogenannte „Befehlszeilen-Shell“ zu öffnen, eine Art Software, mit der erfahrenere Programmierer ihren Computer direkter programmieren und einen Code-„Fix“ installieren können.

„Um erfolgreich zu sein, ist für diese Angriffskette eine erhebliche Benutzerinteraktion erforderlich“, stellte das Unternehmen in seinem Warnhinweis zur PowerShell-basierten Cyberbedrohung fest.

„Darüber hinaus werden sowohl das Problem als auch eine Lösung dargestellt“, merkten sie an, „so dass der Betrachter umgehend handeln kann, ohne über die Risiken nachdenken zu müssen.“

Sie sagten, dass Sie jeder Person oder Aufforderung, Rohcode in einem Terminal oder einer Shell auszuführen, mit Vorsicht und äußerster Skepsis begegnen sollten.

In allen Fällen haben diese Hacker ihre gefälschten Fehlermeldungen mithilfe von Fehlern oder Schwachstellen erstellt, die bei der Verwendung von JavaScript in HTML-E-Mail-Anhängen oder über völlig kompromittierte Websites im Internet auftreten.

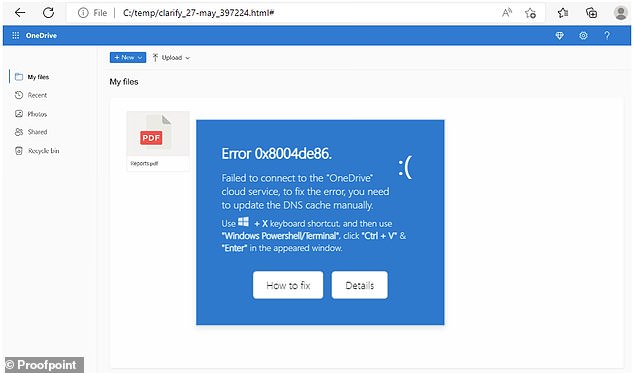

Zwar wurden die überlagerten, gefälschten Fehler bei Google Chrome, Microsoft Word und OneDrive dokumentiert, doch die Ermittler von Proofpoint warnten, dass sich diese grundlegende Form des Hacks in Zukunft als andere vertrauenswürdige Anforderungen für Softwareupdates ausgeben könnte.

In allen Fällen, erklärten Cybersicherheitsexperten, erstellten die Hacker ihre gefälschten Fehlermeldungen über Fehler oder Schwachstellen mithilfe von JavaScript in HTML-E-Mail-Anhängen oder über kompromittierte Websites. Oben ein Beispiel der gefälschten Nachrichten, diesmal getarnt als MS Word-Eingabeaufforderung

Während die überlagerten gefälschten Fehler bei Google Chrome, Microsoft Word und OneDrive (Beispiel oben abgebildet) mittlerweile dokumentiert sind, warnen die Ermittler von Proofpoint, dass sich diese grundlegende Form des Hacks in Zukunft als andere vertrauenswürdige Software-Update-Anfragen ausgeben könnte.

Zwei interessante Schadsoftware-Teile gaben laut Proofpoint einen Hinweis auf die Absichten der Hacker.

Eine Malware namens „ma.exe“ lud ein Kryptowährungs-Mining-Programm namens XMRig mit einer bestimmten Konfiguration herunter und führte es aus. Die zweite Malware namens „cl.exe“ war so clever konzipiert, dass sie Kryptowährungsadressen in der „Ausschneiden und Einfügen“-Zwischenablage des Benutzers ersetzte.

Im Wesentlichen sollte dieses zweite Schadprogramm ahnungslose Opfer versehentlich dazu veranlassen, „Kryptowährungen an eine vom Bedrohungsakteur kontrollierte Adresse zu überweisen, statt an die beabsichtigte Adresse“, erklärte das Team von Proofpoint.

Wenn ein Benutzer zum Versenden seines digitalen Geldes die Adresse eines Kryptowährungs-Wallets kopiert und einfügt, tauscht diese Malware die kopierte Adresse stillschweigend gegen die Adresse seines eigenen Dummy-Wallets aus.

Wenn der Hack erfolgreich ist, bemerkt der Benutzer den Wechsel nicht und sendet das Geld in der Kryptowährung einfach an die anonyme Dummy-Wallet des Hackers.

Im April sahen die Sicherheitsexperten diese neue Methode im Einsatz, zusammen mit dem Hacking-Tool-Cluster ClearFake, der im vergangenen November Apple-Benutzer mit einem sogenannten „One-Hit-Smash-and-Grab“-Virus ins Visier nahm. Die neuen Hacks scheinen darauf ausgelegt zu sein, die Kryptowährungen der Benutzer zu stehlen.

Im April beobachteten die Sicherheitsexperten, wie diese neue Methode zusammen mit dem Hacking-Tool-Cluster ClearFake eingesetzt wurde, der im vergangenen November Apple-Benutzer mit einem sogenannten „One-Hit-Smash-and-Grab“-Virus ins Visier nahm.

Das bösartige PowerShell-Skript des Hackers fungiert als sogenannter Trojaner, der es ermöglicht, noch mehr Schadcode auf das System des Opfers herunterzuladen.

Zunächst führt es Berichten zufolge verschiedene Diagnosen durch, um zu bestätigen, dass das Hostgerät ein gültiges Ziel ist.

Als wichtiger Test ermittelte eines der bösartigen PowerShell-Skripte die Systemtemperaturen des Computers des Opfers, um festzustellen, ob die Malware auf einem echten Computer oder einer sogenannten „Sandbox“ ausgeführt wurde – einem abgeschotteten virtuellen PC, der zur Handhabung und Analyse potenziell gefährlicher Software verwendet wird.

Wenn keine Temperaturdaten an die Schadsoftware zurückgegeben wurden, wurde dies als Hinweis darauf interpretiert, dass der Code des Hackers tatsächlich in einer virtuellen Umgebung oder Sandbox ausgeführt wurde.

Anschließend wird die Malware beendet und ihre Ausführung abgebrochen. Dadurch wird verhindert, dass der spätere und detailliertere Schadcode der Hacker in der Sandbox abgefangen und von Experten untersucht wird.

Das Team von Proofpoint riet den Benutzern, beim Kopieren und Einfügen von Code oder anderem Text aus Eingabeaufforderungen von Websites oder aus Warnmeldungen, die angeblich von vertrauenswürdigen Softwareanwendungen stammen, vorsichtig zu sein.

„Antivirensoftware und EDRs [Endpoint Detection and Response monitoring software],‘ sagten sie, „habe Probleme beim Überprüfen des Inhalts der Zwischenablage.“

Das Cybersicherheitsunternehmen forderte Unternehmen außerdem dazu auf, Schulungen zu diesem Thema durchzuführen und sich auf „Erkennung und Blockierung“ zu konzentrieren, um das Auftreten dieser und ähnlicher „Fake-Fix“-Aufforderungen von vornherein zu verhindern.