Microsoft hat Schutzmaßnahmen für zwei neue Zero-Day-Schwachstellen in Microsoft Exchange geteilt, die als CVE-2022-41040 und CVE-2022-41082 verfolgt werden, aber Forscher warnen, dass die Schutzmaßnahmen für lokale Server bei weitem nicht ausreichen.

Bedrohungsakteure verketten diese beiden Zero-Day-Bugs bereits in aktiven Angriffen, um Microsoft Exchange-Server zu verletzen und eine Remote-Code-Ausführung zu erreichen.

Beide Sicherheitslücken wurden vor etwa drei Wochen privat im Rahmen des Zero Day Initiative-Programms von der vietnamesischen Cybersicherheitsfirma GTSC gemeldet, die die Details letzte Woche öffentlich bekannt gab.

Minderung zu spezifisch

Microsoft bestätigte die beiden Probleme am Freitag und sagte, dass man sich „begrenzter gezielter Angriffe“ bewusst sei, die sie ausnutzen.

Als Teil einer Empfehlung teilte Microsoft Risikominderungen für lokale Server und eine starke Empfehlung für Exchange Server-Kunden, „den Remote-PowerShell-Zugriff für Nicht-Admin-Benutzer“ in der Organisation zu deaktivieren.“

Um das Risiko einer Ausnutzung zu verringern, schlug Microsoft vor, die bekannten Angriffsmuster durch eine Regel im IIS-Manager zu blockieren:

- Öffnen Sie den IIS-Manager.

- Auswählen Standard-Website.

- Klicken Sie in der **Funktionsansicht** auf URL-Umschreibung.

- In dem Aktionen Bereich auf der rechten Seite, klicken Sie auf Regeln hinzufügen….

- Wählen Sie** Blockierung anfordern** und klicken Sie darauf OK.

- Fügen Sie die Zeichenfolge „.autodiscover.json.*@.*Powershell.“ (ohne Anführungszeichen) und klicken Sie dann auf OK.

- Erweitern Sie die Regel und wählen Sie die Regel mit dem Muster „autodiscover.json.*@.*Powershell.“ und klicken Sie Unter Bedingungen bearbeiten.

- Ändere das Bedingungseingabe von URL bis REQUEST_URI

Administratoren können das gleiche Ergebnis erzielen, indem sie das aktualisierte Exchange On-Premises Mitigation Tool von Microsoft ausführen – ein Skript, das PowerShell 3 oder höher erfordert, mit Administratorrechten ausgeführt werden muss und auf IIS 7.5 oder höher ausgeführt wird.

Die von Microsoft vorgeschlagene Regel deckt jedoch nur bekannte Angriffe ab, sodass das URL-Muster auf sie beschränkt ist.

Sicherheitsforscher Jang in einem heutigen Tweet zeigt, dass die temporäre Lösung von Microsoft zur Verhinderung der Ausnutzung von CVE-2022-41040 und CVE-2022-41082 nicht effizient ist und mit geringem Aufwand umgangen werden kann.

Will Dormann, Senior Vulnerability Analyst bei ANALYGENCE, stimmt zu mit dem Befund und sagt, dass das ‘@’ im URL-Block von Microsoft “unnötig präzise und daher unzureichend erscheint”.

Jangs Befund wurde von Forschern des GTSC getestet, die heute in einem Video bestätigten, dass die Minderung von Microsoft keinen ausreichenden Schutz bietet.

Anstelle des von Microsoft vorgeschlagenen URL-Blocks stellte Jang eine weniger spezifische Alternative zur Verfügung, die eine breitere Palette von Angriffen abdecken sollte:

.*autodiscover\.json.*Powershell.*Hybridbereitstellungen in Gefahr

In ihren Hinweisen zu den beiden Schwachstellen sagt Microsoft, dass die Anweisungen zur Schadensbegrenzung für Kunden mit lokalem Exchange Server gelten und dass Exchange Online-Clients keine Maßnahmen ergreifen müssen.

Viele Organisationen haben jedoch ein hybrides Setup, das die Bereitstellung von Microsoft Exchange vor Ort mit der Cloud-Bereitstellung kombiniert, und sie sollten sich darüber im Klaren sein, dass sie ebenfalls anfällig sind.

In einem Videos heutewarnt Sicherheitsforscher Kevin Beaumont, dass das Unternehmen gefährdet ist, solange es eine lokale Exchange Server-Bereitstellung gibt.

Unter Bezugnahme auf die Exploit-Kette als ProxyNotShell sagt Beaumont, dass ein hybrides Exchange-Setup in Unternehmensumgebungen „extrem üblich“ ist und das Risikoniveau berücksichtigen sollte, dem sie ausgesetzt sind.

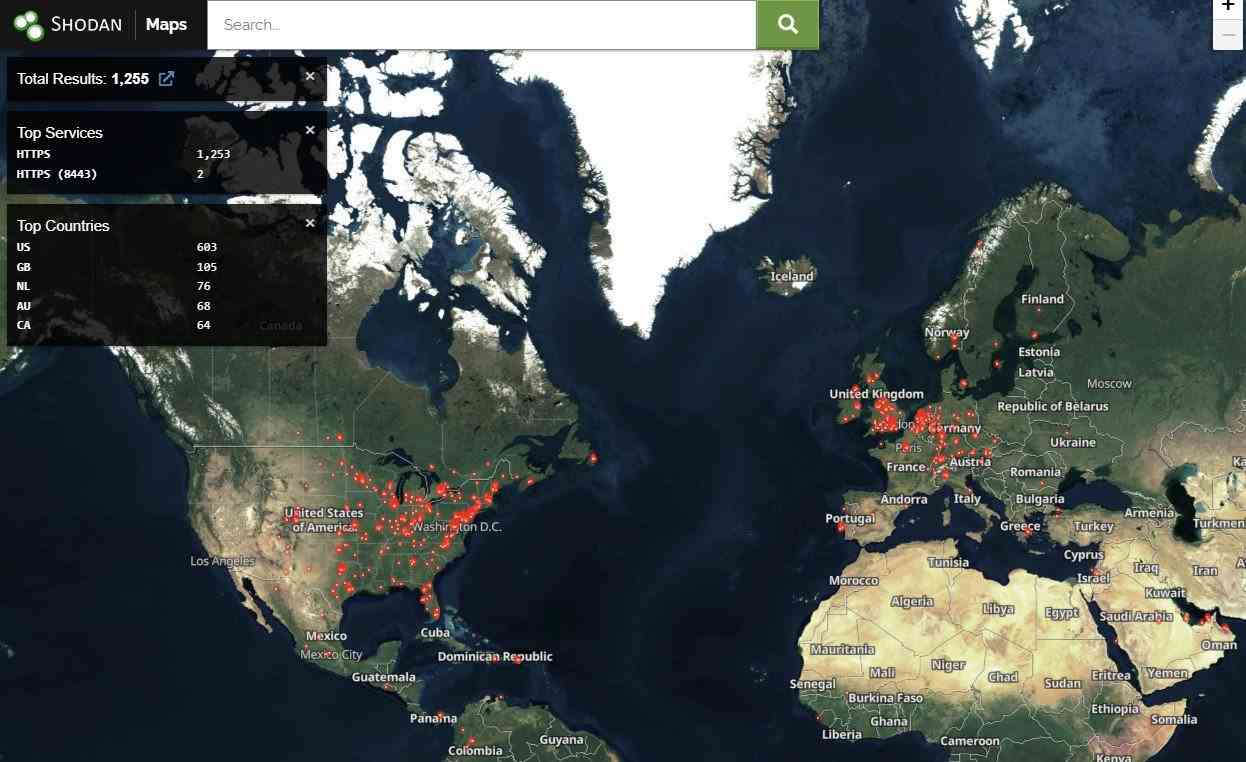

Mehr als 1.200 dieser Organisationen stellen ihre hybriden Bereitstellungen auch im öffentlichen Web zur Verfügung. Darunter befinden sich Unternehmen aus dem Finanz-, Bildungs- und Regierungssektor, alles höchst attraktive Ziele für Hacker, die Spionage- oder Erpressungsoperationen durchführen.

Ein Patch soll noch kommen

Zum Zeitpunkt der Veröffentlichung hat Microsoft kein Update zur Behebung der beiden Probleme veröffentlicht, sondern Sicherheitshinweise mit Informationen zu den Auswirkungen und den erforderlichen Bedingungen für die Ausnutzung veröffentlicht.

Microsoft beschreibt CVE-2022-41040 als Hochrisiko-Schwachstelle (8,8/10 Schweregrad), die ein Angreifer leicht ausnutzen kann, um seine Rechte auf dem betroffenen Computer ohne Benutzerinteraktion zu erhöhen.

Der Grund, warum dieses Sicherheitsproblem keinen höheren Schweregrad hat, liegt darin, dass der Bedrohungsakteur authentifiziert werden muss.

CVE-2022-41082 hat die gleiche Bewertung mit hohem Schweregrad, kann aber von einem Angreifer mit „Berechtigungen, die grundlegende Benutzerfunktionen bereitstellen“ (Einstellungen und Dateien im Besitz des Benutzers) für die Remotecodeausführung auf anfälligen lokalen Microsoft Exchange-Servern verwendet werden. .

Aktualisieren [October 3, 2022, 17:06 EST]: Der Artikel wurde mit einer Klarstellung von Kevin Beaumont über das Missverständnis einiger Organisationen aktualisiert, dass eine hybride Microsoft Exchange-Konfiguration sie vor Angriffen schützen würde.